SpyEye源代码泄漏可能引发新一波攻击

臭名昭著的SpyEye工具集的源代码已经被泄漏,这使得人们开始推测,作为最大的犯罪恶意软件系列之一,它可能成为更大的威胁。

SpyEye在2009年底浮出水面,并且很快地开始同Zeus银行恶意软件套装开始竞争,目标是账号凭证和其它的敏感数据。SpyEye的源代码泄漏为安全研究者带来了关于该恶意软件和代码作者技术的宝贵信息,但是同样也为其它网络罪犯编造新的变种木马和攻击技术打开了方便之门。

任何人都能猜到网络犯罪分子会对泄漏的SpyEye源代码作出什么反应。据Damballa有限公司的高级威胁智能分析师Sean Bodmer所说,自从Zeus攻击软件套装的源代码在三月份被泄漏,该公司的研究员们已经追踪到了几十个新的Zeus 僵尸操纵者。此外,研究员们已经发现经过合并的代码,表明该恶意软件是具有SpyEye和Zeus特征的变体。

“虽然SpyEye已经被取代,但这只是个时间问题,在它成为我们迄今为止看见的更具威胁的恶意软件之前”。Bodmer在公司的博客中写道,“接下来的几个月,请抓紧你的座位......这个旅行会变得更有趣”。

SpyEye代码泄漏的源头是一名法国研究员,他有一个嗜好,用泄漏信息为编码技术作说明。Bodmer称该代码泄漏打击了地下犯罪经济系统。SpyEye在黑市上被卖为1万美元。这个软件套装的用户只能在一台机器上使用它,但是还能订阅软件的更新以使其更具有攻击性。

源代码附带有教程,这使它对任何使用该工具集的人来说都更加容易。Bodmer表示,破解者去掉了属性,使得研究员通过操纵者的名字来追溯新的恶意软件变体到发出命令并控制的基础设施更为困难。大多数的工具套装在软件代理内嵌一个句柄。Damballa公司的研究员已经辨识出在使用中新的SpyEye套装已经具有去除过的属性字段。

Bodmer说,“在12小时内......网络犯罪分子正在使用他们已经到手的银盘(silver platter)”。那个教程能让他在15分钟内移除SpyEye生成器自身的任何属性,他补充道。

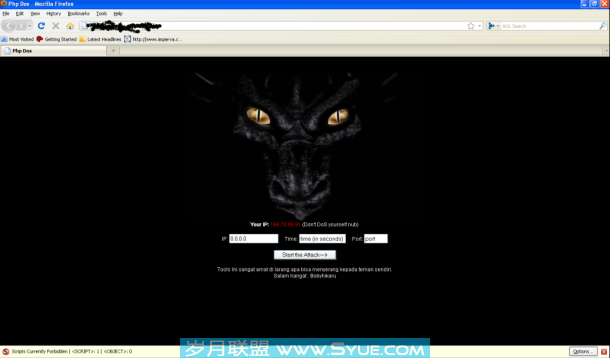

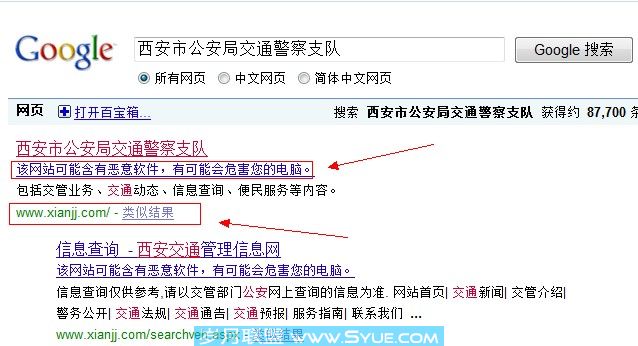

SpyEye工具箱的作者一直在和研究员们战斗。在三月份SpyEye的拥有者将他们的工具指向一个白帽Web站点,使用了DDoS插件。成为目标的Web站点abuse.ch提供已知的Zeus和SpyEye用于发出命令和控制的服务器和IP地址的免费信息。这个列表被用作黑名单来阻止到这些恶意的IP地址通信并削弱僵尸网络。

在最近的六个月内,许多安全厂商已经证明了SpyEye活动的增长。根据安全厂商Trusteer公司最近发布的一份报告,据估计,60%的SpyEye的僵尸网络目标是美国的银行,且53%瞄准了英国的金融机构。