“折纸”行动:针对南亚多国军政机构的网络攻击

来源:岁月联盟

时间:2020-01-29

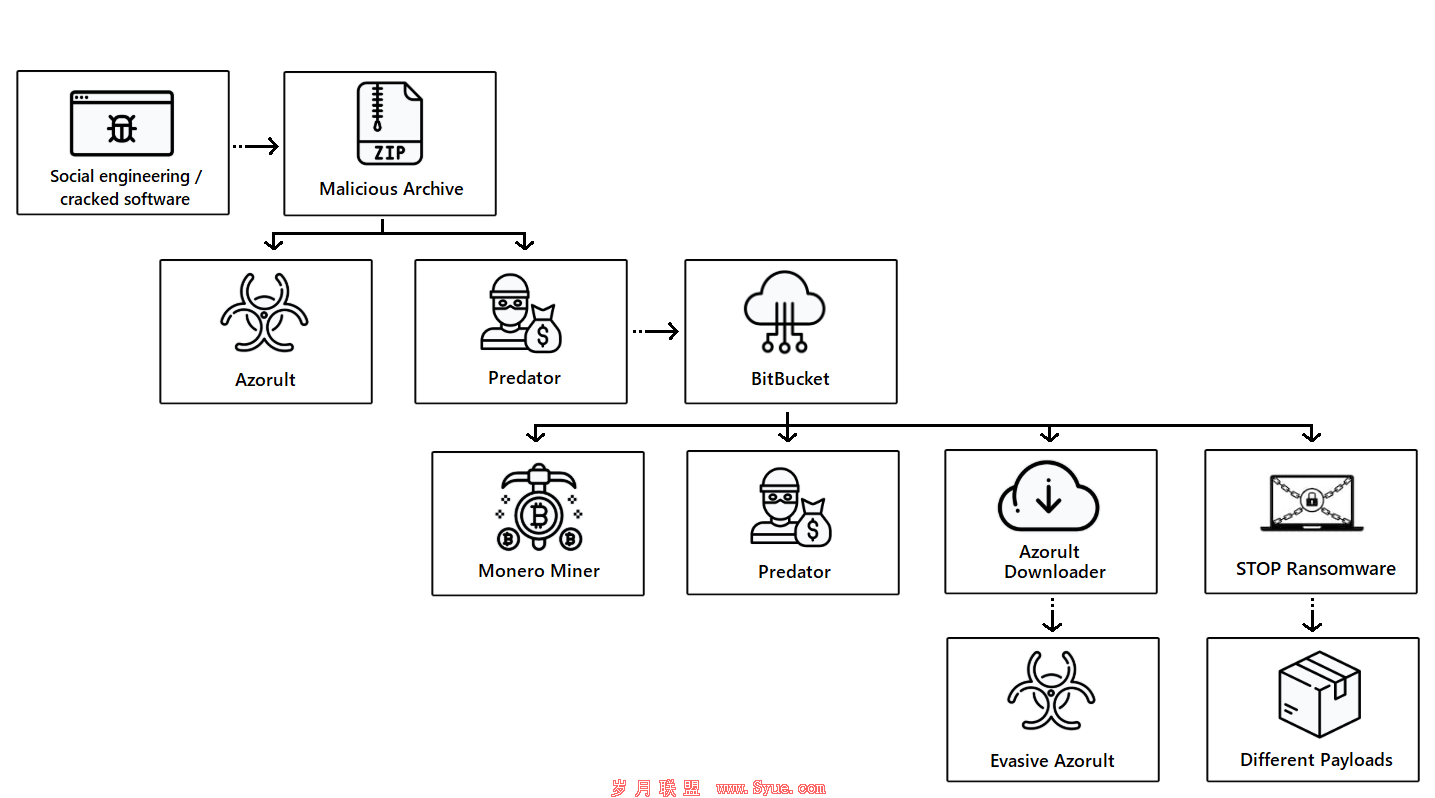

目前观察到样本主要分5类:带有社工图标伪装的PE可执行载荷(EXE)、带有图标伪装的WinRAR自解压程序、恶意快捷方式(LNK)、攻击文档和Linux端木马,此处各取一例深入分析。

3.1 带有图标伪装的EXE

该类样本将自身图标伪装成图片或文档,文件名对应掩饰文档皆以巴基斯坦与周边国家的军事/情报/核技术活动为主题。最终植入的木马能非常详细地采集系统信息,搜集注册表和文件系统中的登录凭证,并窃取机器本地和可移动存储设备中常见的后缀名文件。为了应对与互联网断开的环境,该木马会感染每一个之后接入的可移动存储设备和网络驱动器:将窃取的文件和信息存放在可移动存储设备或网络驱动器的隐藏目录中,再将自身复制至该可移动存储设备或网络驱动器的根目录下,还原成最初的诱饵文件,诱导更多的受害者点击运行,以此在内网进行有限的横向移动。

最终效果将形成一个个藏有窃密数据的可移动存储设备,一旦其中某个设备感染到一台能连接互联网的机器,便会将窃取的数据复制到该机器的“%appdata%”目录下,尝试连接C2等待攻击者上传,以此突破内网隔离。整个流程能形成一定的内网窃密(重要文件)和内网测绘(系统信息、网络信息、登录凭证)效果。木马包含许多调试信息,多处参考公开代码,实际传播效果也很有限,猜测目前尚处于试验阶段。

图3-1 第一类样本的窃密执行流程

表3-1 样例样本1

病毒名称

Trojan/Win32.Spy-gen

原始文件名

ISI_Role_Sino-PAK_Nuclear_Deal.exe

MD5

3D6AAB4E4E055B9C50837C6ADC97E060

处理器架构

Intel 386 or later, and compatibles

文件大小

2.29 MB (2,404,864 字节)

文件格式

Win32 EXE

时间戳

2018-10-25 05:04:33

加壳类型

NO

编译语言

Microsoft Visual C/C++(2010)[libcmtd]

PDB路径

D:/Project/C/package_Picture_USB/Release/packagePD.pdb

VT检测结果

44 / 70

图3-2 样本“ISI_Role_Sino-PAK_Nuclear_Deal.exe”的图标伪装

样本“ISI_Role_Sino-PAK_Nuclear_Deal.exe”的图标为图3-4的缩略图。被点击运行后首先判断自身文件名是否被改为"tasksmngr.exe",没有则开始植入流程。

植入流程首先读取资源节中图片,释放至同目录下与自身同名的“.bmp”文件,并打开展示给受害者:

图3-3 释放资源节的图片文件并打开

释放的图片是关于“巴基斯坦三军情报局(ISI)能否获取中国对其的核武器援助”(Is ISI capable to fetch China's discreet help to Pakistan for its nuclear weapons campaign?)的文档截图:

图3-4 展示给受害者的掩饰图片

然后将自身复制至“%appdata%/tasksmngr.exe”并执行。之后释放“随机名”.bat脚本,用于在注册表启动项和任务计划实现持久化:

图3-5 释放实现持久化的BAT脚本

此后“ISI_Role_Sino-PAK_Nuclear_Deal.exe”退出,“tasksmngr.exe”被计划任务执行。“tasksmngr.exe”先尝试连接"https://www.google.com",判断当前网络是否连接互联网:

图3-6 判断当前系统是否连接互联网

创建名为"DevNotifyTest"的窗口类等待消息,当机器有外部设备的接入、移除或配置更改,则开始文件的搜集窃取操作:

图3-7 当机器有外接设备的接入、移除或配置更改则开始后续操作

a) 当前网络与互联网连通时,先判断接入的设备是否为可移动驱动器,比如软盘和USB设备。

上一页 [1] [2] [3] [4] [5] [6] [7] [8] [9] 下一页