RSA推出反欺诈指挥中心月度情报报告

网络犯罪活动在不断地演变。欺诈者不再对任何实体或个人加以区分。包括网络钓鱼、域名劫持和木马攻击在内的网络攻击代表了世界范围内最先进的、组织化的和创新性的科技犯罪浪潮之一。骗徒夜以继日地窃取身份、网上凭证、信用卡信息或其它任何能帮他们有效赚钱的信息,他们的目标涵盖了所有不同行业中的组织,同时还将那些在工作或家中使用互联网的个人作为攻击目标。

这些网络罪犯在实施欺诈时利用新的工具,他们能够更迅速的采用先进的犯罪软件,利用秘密行动机制快速地部署。他们的供应链已经发展成与合法业务世界中的供应链相类似,包括提供RSA提出的“欺诈服务”。

这份月度情报报告是由RSA反欺诈指挥中心中具有丰富经验的欺诈分析师团队创建的。利用对网络欺诈领域的敏锐见解,统计数据和来自RSA网络钓鱼知识库统的相关分析,这份报告每月都会形成一个月度要点。

RSA反欺诈指挥中心配备了100多名经验丰富的欺诈分析师

企业成为恶意软件新的攻击目标

恶意软件长期以来一直被认为是一个面向消费者的问题,也是金融机构为维护客户信心和减少欺诈损失而需要解决的问题。考虑到恶意软件在传统上用来窃取网上银行凭证,信用卡信息,以及其他诸如面向消费者的门户网站的用户名和密码等数据的历史,这种情形是完全合乎逻辑。即使在今天,网络犯罪分子还是主要利用木马程序来捕获这些信息,以执行欺诈活动和身份盗窃。

消费者和企业之间的界限正在逐渐消失。消费者同样也是雇员,而雇员会在企业的工作岗位执行个人业务,并检查他们的个人电子邮件帐户。同样,由于组织通过诸如SSL VPN等技术使得网络上更加广泛的资源能够得以访问,从而使能接触到企业网络的计算机术迅速扩展,其中包含了诸如家庭计算机等个人机器。

计算机个人和公用的双重用途在企业分发的终端上为木马感染打开了大门,同时也使得网络犯罪分子有机会捕获诸如能使他们访问网络邮件帐户和CRM等企业应用的VPN凭证。最终,组织将面临更加严重的数据丢失风险。

但是风险是什么,如何来量化它们呢?

作为RSA FraudAction™反木马服务的附带结果,RSA搜查到了被诸如Zeus,Sinowal,Limbo 和SilentBanker等恶意软件捕获的大量数据。为了量化恶意软件给企业带来的风险,RSA在本页下表的条件下对数据分段进行了分析。分析完成后,结果按照他们各自的公司进行组织,然后再根据每个组织的员工数进行降序排列7。

注意:RSA认为这个数据池相当小。一个月的时间期限对可用于研究的数据量造成了明显的局限性,而每家公司只查找一个域大大缩小了财富500强公司的搜索范围。

查找对象 | - 美国财富500强[“F500”],共20095个域 | ||||||||||

查找对象条件 | - 每家公司查找一个域(如,只查找emc.com,而不查找rsa.com或vmware.com) - 由于庞大的数据量,将不到20家消费者关注的知名品牌排除在外 | ||||||||||

时间期限 | - 一个日历月,2009年年底9 | ||||||||||

数据集 | - Zeus版本2 | ||||||||||

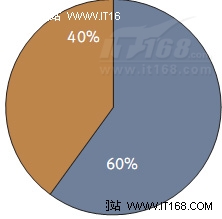

兴趣项 | - 使用考虑范围内域的电子邮件地址(如employee.name@emc.com) - 被侵害PC(僵尸计算机)访问域的记录(如,受感染机器访问emc.com域名下资源的证据) http://money.cnn.com/magazines/fortune/fortune500/2009/full_list/ 31天,为了保持数据的匿名原则,并没有指定具体的月份 员工数引用自一家D&B公司——Hoover’s公司(www.hoovers.com) RSA的分析表明,代表60%财富500强企业的受侵害电子邮件地址(来自299家公司的电子邮件)在数据池中识别出来。 未侵害 电子邮件

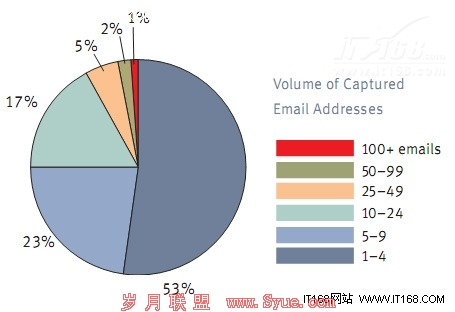

受侵害 在电子邮件地址被恶意软件捕获的公司中,被捕获的电子邮件数为5个和5个以上的公司占47%,被捕获的电子邮件数为25个和25个以上的公司占8%。

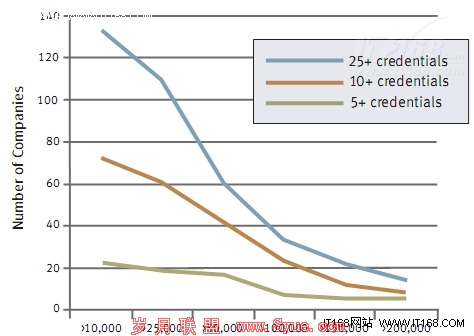

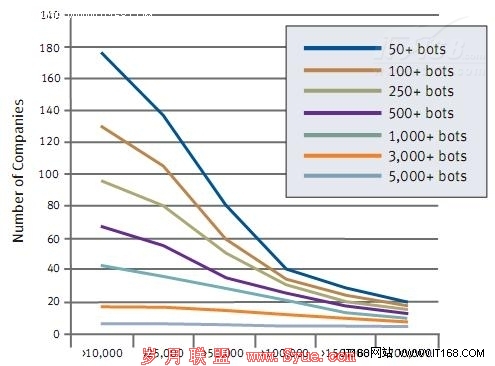

员工数在75000名以下的公司其被侵害电子邮件数与员工数的比率似乎最高。例如,在下图中,40家员工数超过50000名的公司中,被恶意软件捕获的电子邮件数在10个或更多。

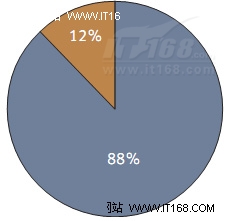

员工数 RSA的研究表明,88%美国财富500强企业的域曾被僵尸网络活动连接过。换句话说,88%财富500强企业的域都在一定程度上被感染宙斯木马的计算机访问过。 无僵尸计算机记录 财富500强所显示的僵尸计算机活动

纪录的僵尸计算机 员工数在75000名以下的公司其僵尸计算机活动与员工数的比率再次是最高的。例如,60家员工数超过50000名的公司中,有证据表明来自恶意软件感染计算机的连接有100个或更多。

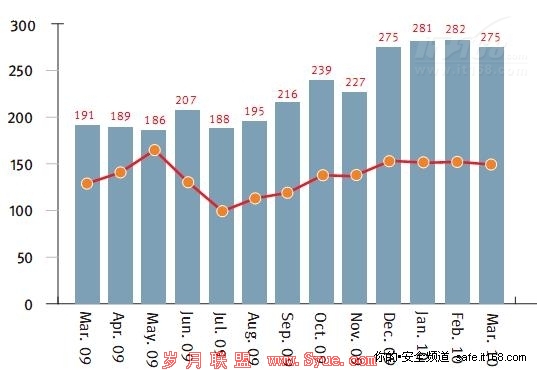

员工数 分析 根据我们数据分析的结果,很显然,企业中有大量的工作用机器感染了恶意软件。 从表面上看,这个数据并不能必然地推断出一个需要立即采取行动的高风险事件。受感染僵尸计算机连接到域的证据并不一定意味着木马在后台操控以抽取公司的数据。企业电子邮件被木马捕获也并不等于VPN登录凭证遭侵害。 更深入的思考突出了这些小范围的数据集提供的可操作信息。电子邮件地址可能仅被雇员作为识别之用,这意味着安全管理器可以在逻辑上推断该雇员正在受恶意软件感染的机器上工作。同样,僵尸网络活动的证据可能与诸如可以追溯到受感染机器的IP地址等信息有关。这些证据为安全管理器提供了研究和修复恶意软件相关问题的必要手段。 最大的问题是:一旦这些信息落入网络犯罪分子之手,他们能用这些信息做些什么?这仍有待确定。RSA目睹了地下论坛中试图向犯罪分子出售不同类型企业数据的帖子数量的急剧增加。鉴于地下犯罪的迅速发展,组织应当了解他们所面临的恶意软件感染的风险等级和暴露程度,并评估他们是否已具备适当的技术,控制和程序以减轻未来的威胁。 每月网络钓鱼攻击 趋势分析 在3月,网络钓鱼攻击下降了5%,RSA共记录了17579起攻击。快速通量攻击在3月也出现了下降,世界范围内使用此方法的攻击数下降57%。这一转变还是与Rock网络钓鱼团伙活动的减少,以及AS-Troyak基础设施被关闭从而导致许多恶意网络从互联网断开的事件有关(参见RSA博客“AS-Troyak暴露大型网络犯罪基础设施“”)。RSA在继续观察以仅通过其快速通量基础设施和防弹托管方式发起攻击著称的Rock网络钓鱼团伙的卷土重来。

来源:RSA反欺诈指挥中心 遭受攻击的品牌总数 趋势分析 3月份遭受攻击的品牌总数(275个品牌)比2月份遭受攻击的品牌数量(282个品牌)略有下降。遭到攻击的次数在5次及以下的品牌占据了总数的56%。 3月份首次遭受攻击的实体数量从2月份的31%下降到了20%。我们看到网络钓鱼者通常将少数相同的几个品牌作为其反复攻击的目标,这些数字显示的有趣下降,可能表明网络钓鱼者集中针对更少的一部分品牌发起了大量攻击。

来源:RSA反欺诈指挥中心

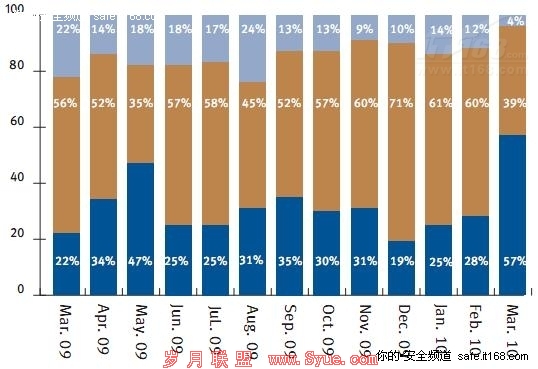

美国境内遭受攻击的金融机构细分 趋势分析 地区性银行在连续九个月作为美国金融部门中最集中的攻击目标后,全国性银行在3月份成为最集中的攻击目标。上个月,针对全国性银行的攻击数量上升了29%,而针对地区性银行的攻击数量下降了21%,信用合作社则下降了8%。

来源:RSA反欺诈指挥中心

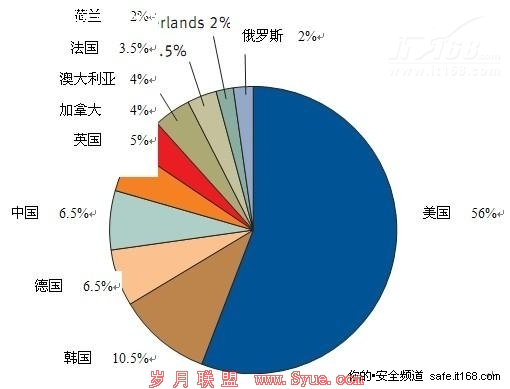

托管网络钓鱼攻击最多的前十位国家 趋势分析 美国连续5个月以相当高的占幅成为托管数量最多的国家。韩国次之,托管的网络钓鱼攻击数量稍稍超过3月份被识别攻击总数的10%,其次是德国和中国。总体上看,美国,韩国,德国和中国托管了RSA在3月份识别的全球网络钓鱼攻击总数的80%。

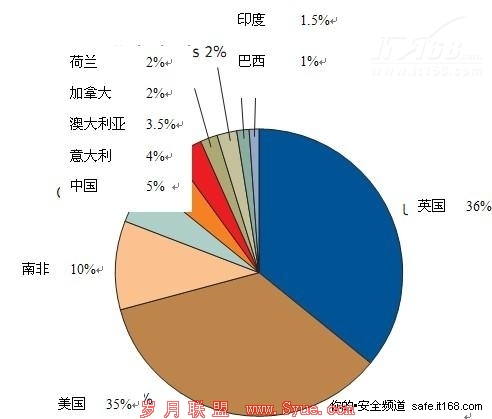

来源:RSA反欺诈指挥中心 攻击数量最多的前十位国家 趋势分析 3月,我们看到在前10位受网络钓鱼攻击的国家中发生了逆转:英国成为遭受网络钓鱼攻击(36%)数量最多的国家。尽管英国相对于上个月的数量基本相同,但有趣的是,其攻击数量数个月以来首次超过了美国。对于大多数遭受网络钓鱼攻击的其他国家,其攻击数量的波动不超过3个百分点(美国除外,它从2月份的43%下降到了3月份的35%)。

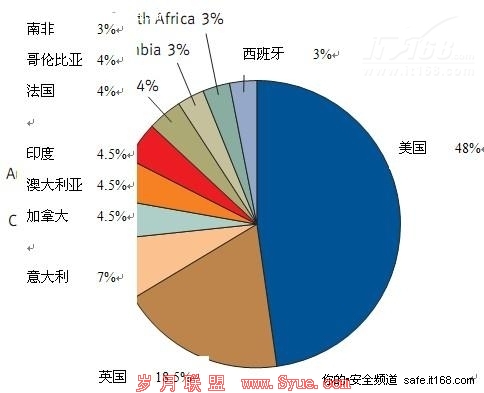

来源:RSA反欺诈指挥中心 按遭受攻击品牌划分的前十位国家 趋势分析 3月份,美国和英国遭受攻击的品牌数量为最多——几乎占全球总数的70%。这为网络钓鱼者针对相同国家的品牌发起攻击的总体趋势提供了支持。其品牌频繁遭受大量攻击的其他国家包括意大利,澳大利亚,加拿大,南非,西班牙和印度。

来源:RSA反欺诈指挥中心 作为RSA FraudAction™反木马服务的附带结果,RSA搜查到了被诸如Zeus,Sinowal,Limbo 和SilentBanker等恶意软件捕获的大量数据。为了量化恶意软件给企业带来的风险,RSA在本页下表的条件下对数据分段进行了分析。分析完成后,结果按照他们各自的公司进行组织,然后再根据每个组织的员工数进行降序排列7。 注意:RSA认为这个数据池相当小。一个月的时间期限对可用于研究的数据量造成了明显的局限性,而每家公司只查找一个域大大缩小了财富500强公司的搜索范围。

|